Cybersécurité : qu'est-ce qu'APT28, que la France attribue officiellement à la Russie ?

Le Gouvernement associe désormais ouvertement le mode opératoire APT28 au renseignement militaire russe. Nombre d'autres pays l'avaient fait auparavant.

C'est désormais officiel dans la communication de l'État : APT28 = Russie.

Le ministère des Affaires étrangères vient effectivement d'affirmer que ce MOA (mode opératoire d'attaque) sert le service de renseignement militaire russe. Il lui attribue le ciblage et la compromission d'une dizaine d'entités françaises depuis 2021.

Le Quai d'Orsay rappelle qu'APT28 a été utilisé contre TV5Monde en 2015 et dans le cadre des présidentielles 2017 (ciblage de soutiens d'Emmanuel Macron). Et qu'il a également été employé contre des infrastructures ukrainiennes.

APT28, vétéran du cyberespace

APT28 est actif depuis au moins 2004. On lui a attribué de nombreux noms : BlueDelta, Fancy Bear, FrozenLake, Pawn Storm, Sednit, Sofacy, etc.

En octobre 2023, l'ANSSI avait publié un rapport d'analyse de ses TTP (techniques, tactiques et procédures). Sans mentionner la Russie, y compris dans sa liste de sources.

Parallèlement aux accusations du Gouvernement, l'agence a livré un autre document... où elle ne tait plus les liens avec Moscou. Elle se concentre sur les activités d'APT28 depuis 2021. Et évoque quelques campagnes jugées notables :

- Ciblage de serveurs de messagerie Roundcube

Distribution, par phishing, de kits d'exploitation de vulnérabilités. Objectif : exfiltration de données et identification de nouvelles cibles. - Livraison de la backdoor HeadLace via un zip malveillant

Là aussi par hameçonnage. Avec distribution, depuis des points de terminaison web sur le service de test d'API Mocky.io, de commandes visant à récupérer des infos système et des authentifiants de connexion, voire déployer des outils offensifs. - Utilisation d'une mise à jour du stealer OceanMap exploitant IMAP pour exfiltrer les identifiants stockés dans les navigateurs

- Phishing sur diverses messageries (Outlook, Zimbra, Yahoo...) avec des liens vers de fausses pages de connexion

Allemagne, Pologne, République tchèque... Ils avaient déjà associé APT28 à la Russie

En mai 2024, le Conseil de l'Europe avait condamné APT28 - et Moscou avec - à la suite de campagnes contre l'Allemagne et la République tchèque. L'OTAN avait secondé la démarche, comme des pays candidats à l'adhésion à l'UE (Albanie,Bosnie-Herzégovine, Macédoine du Nord, Moldavie, Monténégro et Ukraine).

L'Allemagne venait de partager publiquement un retour sur la compromission de comptes de messagerie de hauts représentants du SPD (Parti social-démocrate). Survenu entre fin 2022 et début 2023, l'incident s'était inscrit dans une campagne plus large ayant également ciblé les secteurs de la logistique, de la défense, de l'aérospatial et de l'IT, ainsi que des fondations et des associations. La source : une vulnérabilité dans Outlook.

Beaucoup de phishing et d'outils en source ouverte

En support de son analyse, l'ANSSI en réfère à plusieurs bulletins des autorités ukrainiennes. L'un d'entre eux traite d'une cyberattaque utilisant comme point d'entrée une commande PowerShell dans le presse-papiers. Un autre liste des campagnes recensées en 2023. Dont :

- Ciblage d'infrastructures énergétiques par envoi massif d'e-mails dirigeant vers un zip malveillant

- Phishing contre les citoyens, à renfort de fichiers HTML imitant les interfaces web de messageries

- Espionnage par l'intermédiaire de faux e-mails d'actualité sur l'Ukraine, d'exploitant des failles sur la messagerie Roundcube

- Ciblage d'entités gouvernementales avec de fausses mises à jour de Windows (utilisateurs invités à lancer une commande PowerShell)

L'ANSSI renvoi aussi vers un post de mai 2024 du CERT polonais. Son objet : là aussi, le ciblage d'institutions gouvernementales à renfort d'hameçonnage. Une cascade de liens et de scripts menait à la collecte d'infos système, probablement en vue d'attaques ultérieures.

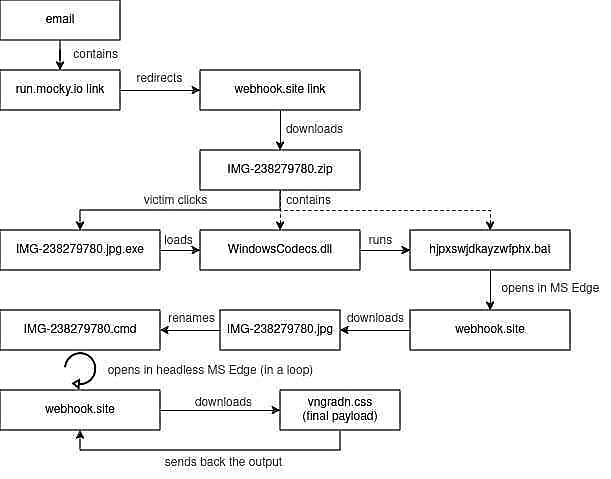

Dans les grandes lignes :

- Un lien sur Mocky.io redirige vers un téléchargement d'archive malveillante sur webhook.site

- Cette archive contient un exécutable déguisé en image

- L'exécutable lance un programme anodin en apparence (une calculatrice)... et charge une version modifiée de WindowsCodecs.dll

- Cette bibliothèque exécute un script (.bat) caché

- Ce script ouvre Edge, y affiche effectivement une image... et télécharge un autre script

- Cet autre script est sauvegardé avec une extension .jpg, ensuite changée en .cmd, puis exécuté

- 5 minutes plus tard, un autre script est téléchargé ; cette fois avec une extension .css, elle aussi ensuite changée en .cmd pour exécution

- Ce dernier script collecte les données système

Au-delà du phishing et de l'exploitation de vulnérabilités, les attaques de force brute sont une marque de fabrique d'APT28. Qui s'est, par ailleurs, mis à compromettre des équipements en bordure de réseau (routeurs, VPN, pare-feu...). De manière générale, il s'appuie sur des infrastructures infogérées à moindre coût (Tinyhost et Neocities, par exemple), sur des outils en source ouverte et sur des utilitaires natifs (comme ntdsutil.exe pour récupérer le contenu de la base de données Active Directory). Le MOA recourt à des techniques avancées tel un implant spécifique détournant des objets COM par modification de registre.

Illustration principale © Duc Dao - Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité